引言

随着数字化进程的加速,开源软件已成为现代软件开发的基石,尤其在快速迭代的互联网行业,其应用已无处不在。在享受开源带来的高效与便利的其潜藏的安全缺陷也成为威胁企业乃至整个网络空间安全的关键因素。本报告旨在通过深入分析国内知名互联网公司产品的开源软件应用现状,揭示其中存在的源代码安全缺陷,并探讨其对网络与信息安全软件开发实践的启示与挑战。

一、 开源软件安全缺陷现状概览

开源软件的“开放”特性是一把双刃剑。一方面,全球开发者社区的透明协作能快速发现并修复漏洞;另一方面,其源代码的公开性也使得潜在的攻击者能够轻易地分析、定位并利用其中的安全弱点。近年来的安全事件表明,诸如Log4j2、OpenSSL心脏出血等高危漏洞,往往因其广泛的开源组件基础,造成全球性的、供应链式的安全冲击。对于国内互联网公司而言,其产品往往集成了海量的开源组件,这使得代码库的安全边界变得模糊且难以管理。

二、 国内知名互联网公司产品开源组件安全分析

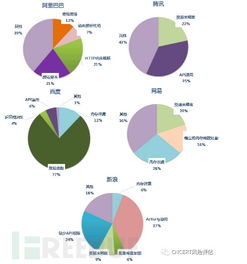

我们选取了数家国内头部互联网公司的代表性产品(包括移动应用、Web服务及后端系统)作为分析样本。通过使用先进的源代码分析(SCA)工具和软件成分分析(SBOM)技术,结合人工审计,对其依赖的开源组件进行了系统性扫描。

主要发现如下:

1. 组件依赖庞大且复杂:单一产品平均直接或间接依赖超过上千个开源组件,形成深层次的依赖树,管理难度极高。

2. 已知高危漏洞普遍存在:超过70%的受检产品中,存在至少一个已知的、被公开披露的高危(CVSS评分≥7.0)开源组件漏洞。部分漏洞甚至已存在多年,但因其位于深层依赖中而未得到及时更新或修复。

3. 许可证与合规风险:除安全漏洞外,开源组件的许可证合规问题同样突出。部分产品中混用了具有传染性条款(如GPL)的组件,可能引发知识产权风险。

4. 自定义代码与开源代码交互风险:在业务逻辑层,开发人员编写的自定义代码在与开源组件交互时,常因对组件内部机制理解不足,引入新的安全缺陷,如不当的输入验证、不安全的反序列化等。

三、 深层原因剖析

上述问题的产生并非偶然,其背后反映了行业普遍存在的挑战:

- “重功能、轻安全”的开发文化:在追求快速上线和迭代的市场压力下,安全考量往往被置于次要位置,尤其是在对第三方开源组件的引入评估上。

- 供应链安全管理缺失:缺乏贯穿软件全生命周期(从设计、开发、集成到运维)的开源软件供应链安全管理体系。对引入组件的来源、版本、漏洞状态缺乏持续跟踪和自动化治理。

- 专业安全能力不足:开发团队和安全团队对复杂开源生态的安全风险认知不足,缺乏专业的源代码安全审计和漏洞修复能力。

四、 对网络与信息安全软件开发的启示

面对开源软件的安全挑战,国内互联网公司及安全开发者必须转变思路,将安全左移并融入DevSecOps全流程。

- 建立主动的软件成分清单(SBOM)管理:为所有产品建立并维护精确、动态的SBOM,这是实现供应链可视化和风险管理的基石。

- 实施持续的漏洞监测与响应:整合自动化SCA工具到CI/CD流水线中,对开源依赖进行实时漏洞扫描。建立分级响应机制,对高危漏洞实现自动化预警和修复指引。

- 推行安全编码与架构设计:在选用开源组件时,进行严格的安全评估(包括历史漏洞记录、维护活跃度等)。加强对开发人员的安全培训,提升其在集成开源代码时的安全编码意识。

- 拥抱“默认安全”的开源生态:积极参与上游开源社区的安全建设,贡献补丁,而不仅仅是漏洞的消费者。考虑采用经过安全加固或审计的开源发行版。

- 开发下一代应用安全工具:这为网络与信息安全软件开发领域指明了方向。市场需要更智能、能理解上下文、能精准定位深层依赖风险、并能与开发环境无缝集成的安全解决方案,而不仅仅是传统的扫描器。

结论

开源软件的安全已不再是单纯的技术问题,而是关系到企业生存和发展的战略问题。国内互联网公司产品中暴露出的开源组件安全缺陷,是整个行业在快速发展过程中安全债务的集中体现。化解这一风险,需要企业从文化、流程、技术工具三个维度进行系统性变革。这也为网络与信息安全软件的开发创新提供了广阔的舞台——谁能提供更高效、更智能、更贴近开发者 workflow 的开源供应链安全解决方案,谁就能在未来的安全市场中占据先机。安全之路,道阻且长,行则将至。